Aktivitas eksploitasi kerentanan FortiWeb mulai teridentifikasi secara liar pada awal Oktober 2025. Perusahaan keamanan siber, watchTowr, kemudian mengamati dan mengonfirmasi adanya eksploitasi aktif yang “tidak pandang bulu” di lapangan. Fortinet merespons dengan merilis patch secara diam-diam dalam versi 8.0.2, sebuah praktik yang kemudian menuai kritik dari komunitas keamanan.

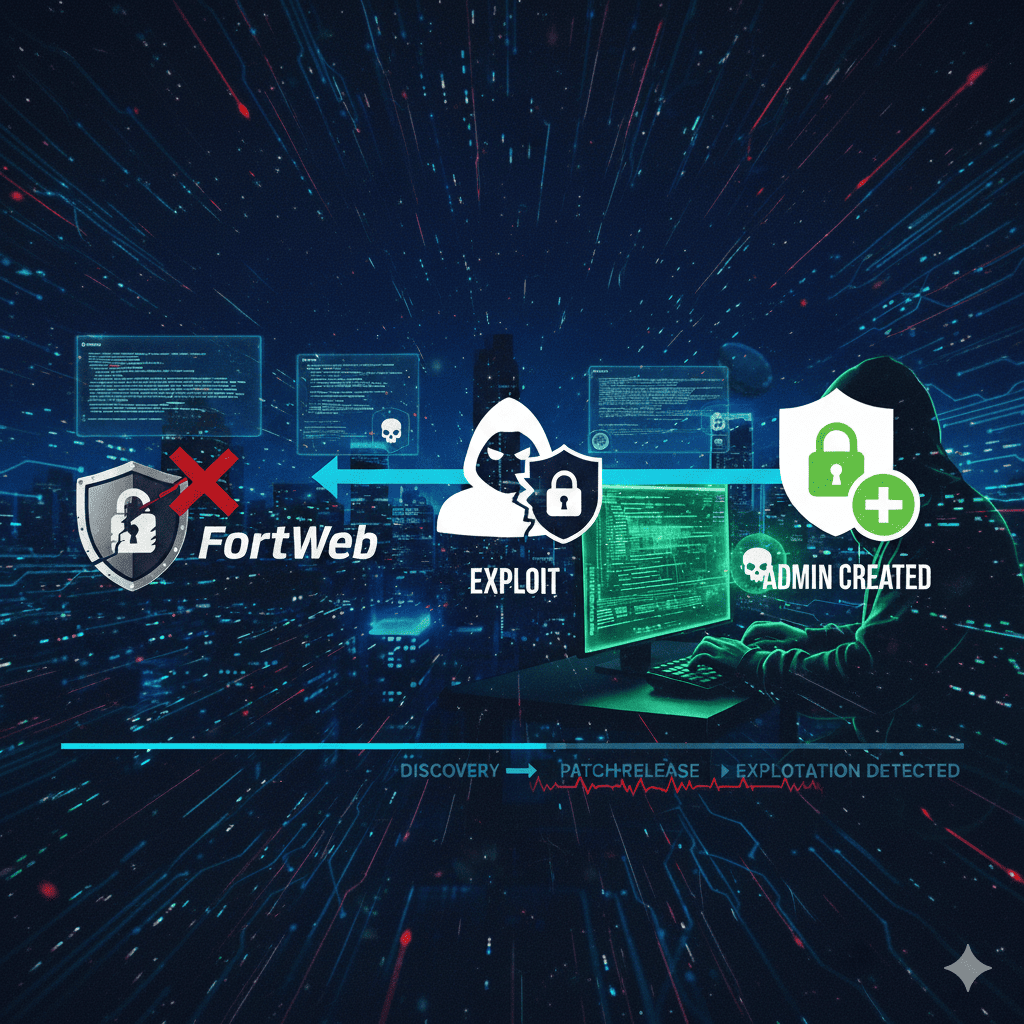

Riset lanjutan oleh para ahli keamanan menunjukkan bahwa kerentanan ini merupakan kombinasi dari dua celah: kelemahan path traversal (lintas jalur) dalam permintaan HTTP dan authentication bypass melalui manipulasi header CGIINFO. Penyerang memanfaatkan kombinasi ini dengan mengirimkan permintaan HTTP POST yang dirancang khusus ke endpoint administratif tertentu, menyertakan header CGIINFO yang disesuaikan untuk menyamar sebagai pengguna “admin” internal. Dengan demikian, penyerang dapat menjalankan tindakan istimewa, termasuk membuat akun administrator baru (persistence mechanism).

Pada 6 November 2025, dugaan zero-day exploit yang menargetkan FortiWeb juga dilaporkan dijual di forum black hat, meskipun belum jelas apakah ini terkait langsung dengan eksploitasi yang sedang diamati. Fortinet akhirnya secara resmi melacak masalah ini sebagai CVE-2025-64446, mengakui bahwa mereka telah mengamati adanya eksploitasi aktif di lapangan.

Dampak dan Risiko

Dampak utama dari eksploitasi ini adalah kompromi perangkat secara total dan penciptaan pintu belakang (backdoor) melalui pembuatan akun administrator baru. Dengan hak istimewa penuh, penyerang dapat memanipulasi konfigurasi WAF, yang seharusnya berfungsi sebagai garis pertahanan terdepan, sehingga berpotensi melumpuhkan perlindungan keamanan suatu organisasi. Kerentanan ini memengaruhi FortiWeb versi 8.0.0 hingga 8.0.1, serta banyak versi sebelumnya dalam seri 7.6, 7.4, 7.2, dan 7.0. Risiko ini diperburuk karena kerentanan dapat dieksploitasi oleh penyerang yang tidak terotentikasi (unauthenticated).

Tanggapan atau Analisis Pihak Terkait

Fortinet menyatakan telah mengaktifkan respons PSIRT (Product Security Incident Response Team) dan upaya remediasi segera setelah mengetahui masalah tersebut, serta berkomunikasi langsung dengan pelanggan yang terdampak. Mereka mendesak pelanggan untuk segera merujuk pada saran keamanan FG-IR-25-910.

WatchTowr dan Rapid7 mendesak organisasi untuk segera melakukan patching karena besarnya potensi kompromi. CEO watchTowr, Benjamin Harris, bahkan memperingatkan bahwa perangkat yang belum ditambal “kemungkinan besar sudah disusupi” mengingat sifat eksploitasi yang “tidak pandang bulu.”

VulnCheck mengkritik pendekatan Fortinet yang awalnya merilis patch secara diam-diam (silent patching), menyebutnya sebagai “praktik buruk yang mapan” yang justru menguntungkan penyerang dan merugikan pihak pertahanan, terutama untuk perangkat yang memiliki riwayat eksploitasi.

CISA (Cybersecurity and Infrastructure Security Agency) AS mengambil tindakan cepat dengan menambahkan kerentanan ini ke katalog Known Exploited Vulnerabilities (KEV) mereka, mewajibkan semua instansi Federal Civilian Executive Branch (FCEB) untuk menerapkan perbaikan paling lambat 21 November 2025.

Langkah Pemulihan dan Rekomendasi

Fortinet dan para ahli keamanan merekomendasikan langkah-langkah pemulihan dan pencegahan sebagai berikut:

Penerapan Patch Mendesak: Pelanggan harus segera memutakhirkan perangkat FortiWeb mereka ke versi yang telah diperbaiki, yaitu:

- FortiWeb 8.0.2 atau lebih tinggi.

- FortiWeb 7.6.5 atau lebih tinggi.

- FortiWeb 7.4.10 atau lebih tinggi.

- FortiWeb 7.2.12 atau lebih tinggi.

- FortiWeb 7.0.12 atau lebih tinggi.

Mitigasi Sementara (Jika Patch Belum Dapat Diterapkan): Pengguna disarankan untuk menonaktifkan antarmuka manajemen HTTP atau HTTPS yang menghadap ke internet. CISA menekankan bahwa membatasi akses ke jaringan internal adalah praktik terbaik yang mengurangi risiko, namun patching tetap menjadi satu-satunya cara untuk mengatasi kerentanan sepenuhnya.

Tinjauan Kompromi (Threat Hunting): Organisasi dianjurkan untuk segera meninjau konfigurasi dan log perangkat mereka untuk mencari indikasi kompromi, terutama penambahan akun administrator yang tidak sah atau modifikasi tak terduga.

Insiden FortiWeb ini kembali menegaskan urgensi pengelolaan kerentanan yang proaktif, terutama pada perangkat keamanan kritis yang menghadap ke publik. Eksploitasi yang terjadi secara aktif dan cepat setelah kerentanan ditambal (walaupun tanpa pengumuman resmi) menunjukkan kecepatan penyerang dalam merekayasa balik patch untuk menciptakan exploit mereka sendiri.

Ke depan, insiden ini menyoroti perlunya transparansi yang lebih baik dari vendor teknologi populer dalam mengomunikasikan masalah keamanan. Bagi organisasi, upgrading sistem yang terdampak harus dianggap sebagai prioritas darurat, sejalan dengan praktik terbaik untuk membatasi akses manajemen hanya pada jaringan internal guna meminimalkan permukaan serangan.